Wireshark програмыг ашиглах зөвлөмж

Сүлжээний хяналт гэж юу вэ?

Сүлжээний хэвийн, тогтвортой, үр ашигтай ажиллагааг хангахын тулд сүлжээний аль хэсэгт илүү ачаалалтай байна, хэн ачаалал их үүсгэж байна, сүлжээнд гаднаас халдлага хийгдэж байна уу, зурвас ашиглалт хэр үр ашигтай байна, сүлжээний төхөөрөмжүүдэд доголдол саатал байна уу гэх мэт олон талын асуудлыг шийдвэрлэхээс гадна сүлжээгээр урсан өнгөрч байгаа өгөгдлийн урсгалыг хянах нь сүлжээг сайн удирдах боломжийг сүлжээний администраторуудад хяналтын системийн програм хангамжууд олгож байдаг.

Сүлжээний хяналтын програмууд нь “NETFLOW” болон “SNMP” протоколыг ашигладаг. “Netflow” протокол нь сүлжээний төхөөрөмж дээгүүр өнгөрч байгаа өгөгдлийн урсгалд хяналт хийдэг протокол юм. Энэхүү протоколыг “CISCO” компаниас хөгжүүлэн гаргадаг бөгөөд дутагдалтай тал нь зөвхөн “CISCO”-ийн төхөөрөмжүүд дэмжин ажиллах боломжтой. Харин “SNMP” протоколыг сүлжээний бүх төхөөрөмжүүд дэмжин ажиллаж чаддаг.

- Сүлжээний төхөөрөмжийн техник хангамжийн ачаалал

- Сүлжээний төхөөрөмжийн интерфэйс картын ашиглагдаж буй зурвасын өргөн

- Интерфэйс картаар орж гарч байгаа өгөгдлийн протоколууд

- Тухайн протокол нь ямар үйлчилгээнд ашиглагдаж байгаа эсэх мэдээлэл

- Төгсгөлийн төхөөрөмжүүд хэр их өгөгдөл дамжуулж байгаа мэдээлэл

- Хоёр төгсгөлийн төхөөрөмжийн хоорондох өгөгдлийн хэмжээ

СҮЛЖЭЭНИЙ ОРЧИНД ДҮН ШИНЖИЛГЭЭ ХИЙХ

WIRESHARK ПРОГРАМ

Энэхүү програм нь хэдэн зуун протоколуудыг дэмжин ажиллаж чаддаг бөгөөд компьютерын сүлжээний интерфэйс картаар орж ирж буй бүх өгөгдлийг хуулбарлан авч тухайн багцуудад нарийн дүн шинжилгээ хийх боломжийг олгодог. Интерфэйс картаар орж ирж буй өгөгдөл нь битүүдийн цуваа байх бөгөөд “Wireshark” програм нь үүнийг “TCP/IP” түвшинт загварын дагуу багцалж түвшин болон протокол бүрээр нь ялган харуулж чаддаг. Энэхүү програмыг ашиглан сүлжээний хувьд бүх төрлийн анализыг хялбар аргаар хийж болно.

“Wireshark” програмыг дараах зорилгоор ашиглаж болно. Үүнд:

- Сүлжээнд учирсан асуудлыг илрүүлж засварлах.

Үүнийг шийдэхийн тулд сүлжээний түвшин загварын хувьд доод түвшинээс нь эхлэн дээш нь шалгах болон дээд түвшинээс нь эхлэн доош нь шалгах аргуудыг ашигладаг. - Сүлжээний гүйцэтгэлд дүн шинжилгээ хийх.

Сүлжээгээр дамжигдаж байгаа өгөгдлүүд нь хэрэгтэй өгөгдөл мөн эсэх мөн сүлжээнд байгаа төхөөрөмж хэвийн үйлчилгээг үзүүлж буй эсэхийг шалгадаг. -

Сүлжээний аюулгүй байдлыг шалгах.

Сүлжээнд байгаа төхөөрөмж болон нөөцийн аюулгүй байдал хэр хангагдсаныг мөн ямар эмзэг байдал байгааг олж илрүүлдэг. - Сүлжээнд учирч буй халдлагыг илрүүлэх.

Сүлжээгээр дамжигдаж буй өгөгдлүүд нь зөвшөөрөгдсөн өгөгдөл мөн эсэх, сүлжээнд хор хөнөөл учруулахаар өгөгдөл явж буй эсэхийг шалгадаг. -

Програм хангамжийн ажиллагааг шалгах.

Шинээр зохиосон програм хангамж нь сүлжээгээр өгөгдлийн дамжуулалт зөв хийж буй эсэхийг шалгадаг.

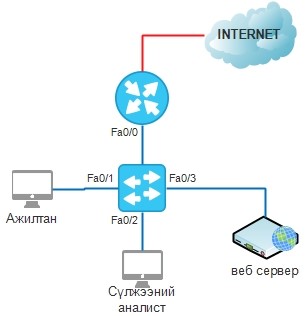

Жишээ: Дараах сүлжээн дээр уг програмыг тохируулж анализ хийж үзье.

Зураг 1. Туршилт хийх сүлжээний топологи

Дээрх сүлжээнд байгаа вэб сервер болон ажилтны компьютерийн сүлжээгээр дамжуулж буй өгөгдөлд анализ хийхийн тулд дараах тохиргоог свитч дээр хийх ёстой.

Switch(config)# monitor session 1 source interface fastEthernet0/1 tx

Switch(config)# monitor session 1 source interface fastEthernet0/3 tx

Switch(config)# monitor session 1 destination interface fastEthernet0/2

Ингэснээр свитчийн “FastEthernet 0/1” болон “FastEthernet 0/3” портоор дамжин өнгөрч байгаа өгөгдөл “FastEthernet 0/2” порт дээр хувилагдаж ирэх болно. Иймээс “FastEthernet 0/2” порт дээр байгаа компьютер дээр “Wireshark” програмыг ажиллуулснаар сүлжээний интерфэйс картаар орж ирсэн бүх өгөгдөлд анализ хийх боломжтой болно.

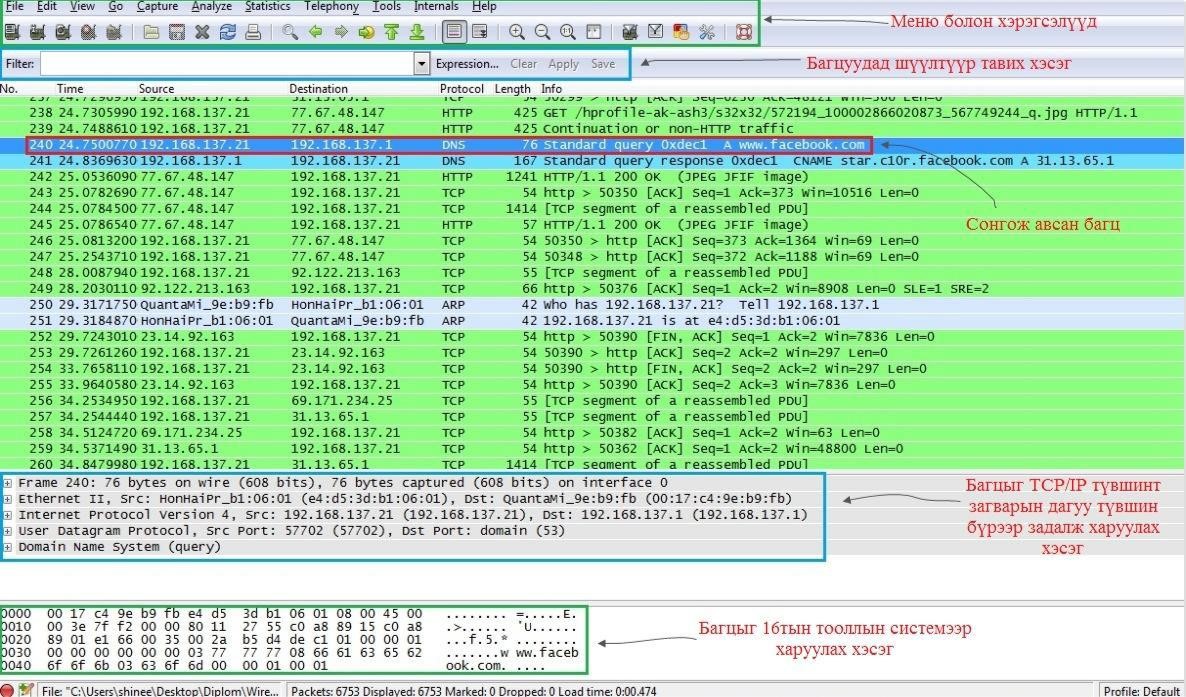

Зураг 2. “Wireshark” програмын ажлын талбарууд

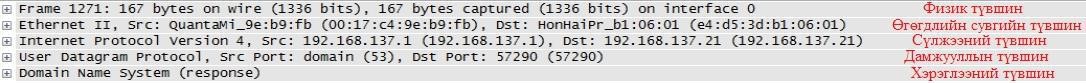

“Wireshark” програм нь тухайн сонгож авсан багцыг түвшин бүрээр нь задалж харуулдаг. Түвшингүүд нь Зураг 3 –т үзүүлсэн байдлаар хуваагддаг.

Зураг 3

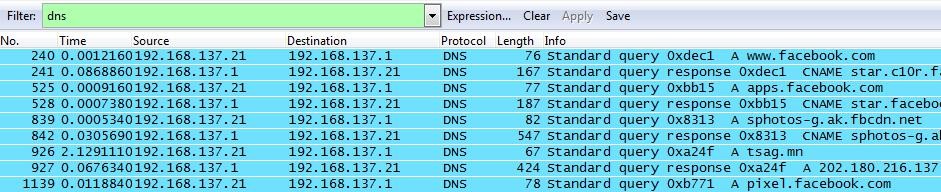

ШҮҮЛТҮҮР “FILTER” ТАВИХ

“Wireshark” програмын хувьд шүүлтүүрийг ашиглаж сурах нь маш чухал юм. Сүлжээний интерфэйс картаар орж ирж буй маш олон багцуудаас зөвхөн өөрт хэрэгтэй багцуудыг ялган авч анализ хийвэл цаг хугацааг маш их хэмнэж өгдөг. Шүүлтүүрийг дараах байдлаар хийж болно.

- Ашиглаж буй протоколоор нь

Зураг 4 –т үзүүлсэнчлэн шүүлтүүр хэсэгт “DNS” гэж бичиж өгсөн тохиолдолд домэйн нэрийн үйлчилгээ үзүүлж буй багцууд харагдана.

Зураг 4

- TCP/IP загварын аль нэг түвшний флагийн утгаар

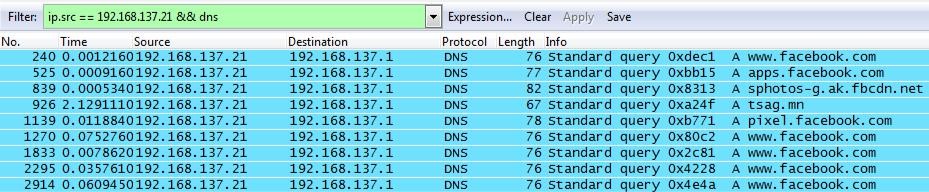

Зураг 5-д үзүүлсэнчлэн шүүлтүүр хэсэгт “ip.src == 192.168.137.21 && dns” гэж бичсэн тохиолдолд эх үүсвэрийн хаяг нь зөвхөн 192.168.137.21-тэй тэнцүү бөгөөд домэйн нэрийн үйлчилгээнд ашиглагдаж буй багцуудыг харуулна.

Зураг 5

Шүүлтүүрт хэрэглэгдэх тэмдэглэгээнүүд:

- == тэнцүү

- != ялгаатай

- ! эсрэг

- && ба

- || аль нэг

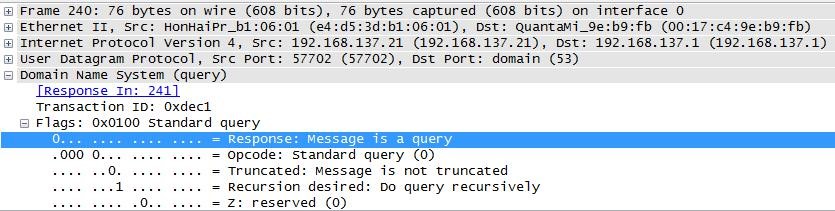

Шүүлтүүр тавихдаа гараар бичиж өгч чадахгүй байвал тухайн сонгож авсан багцын аль нэг флагийн утгаар шүүлтүүр тавьж өгч болно. Зураг 6 –д домэйн нэрийн үйлчилгээний нэг багцыг сонгон авсан. Энэхүү багцын домэйн нэрийн флагийн эхний битийн утга нь 0 байгаа учраас домэйн нэрийн хүсэлтэд явж буй багц юм.

Зураг 6

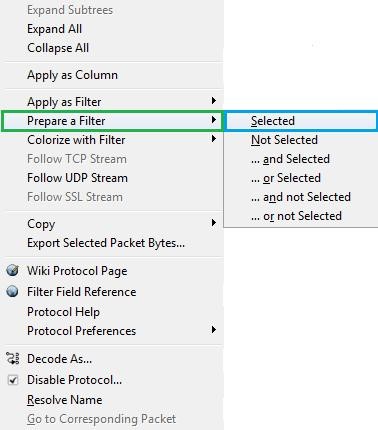

Харин дээрх багцтай ижил буюу домэйн нэрийн хүсэлтийн багцуудыг сонгож авахын тулд тухайн “Message is a query” гэсэн флаг дээр хулганы баруун товчийг дараад “Apply as Filter” юм уу “Prepare a Filter” -ийг сонгоно.

Зураг 7

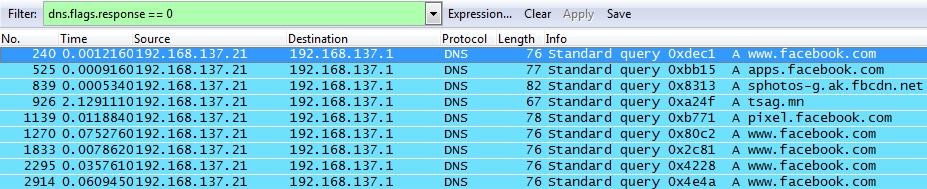

Ингэснээр шүүлтүүр хэсэгт тухайн сонгосон флагийн утга бичигдэнэ. Үүний дараа “apply” товчийг дарснаар зөвхөн тухайн шүүлтүүрт таарах багцууд ялгарч үлдэнэ. Зураг 8 –д шүүлтүүрийн хэсэгт “dns.flags.responce == 0” бичигдсэнээр зөвхөн домэйн нэрийн хүсэлтэд явж буй багцууд харагдана.

Зураг 8

TCP / UDP STREAM

Зураг 9

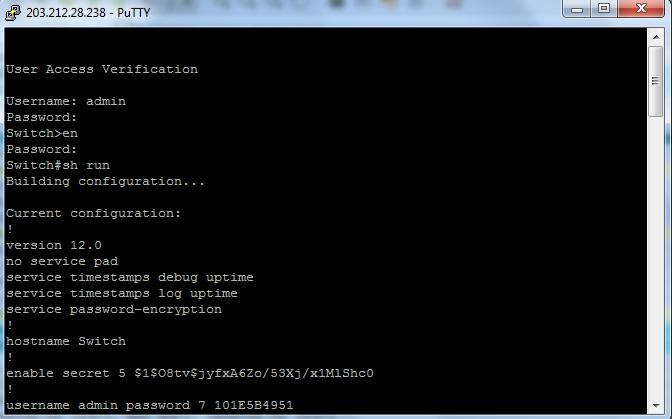

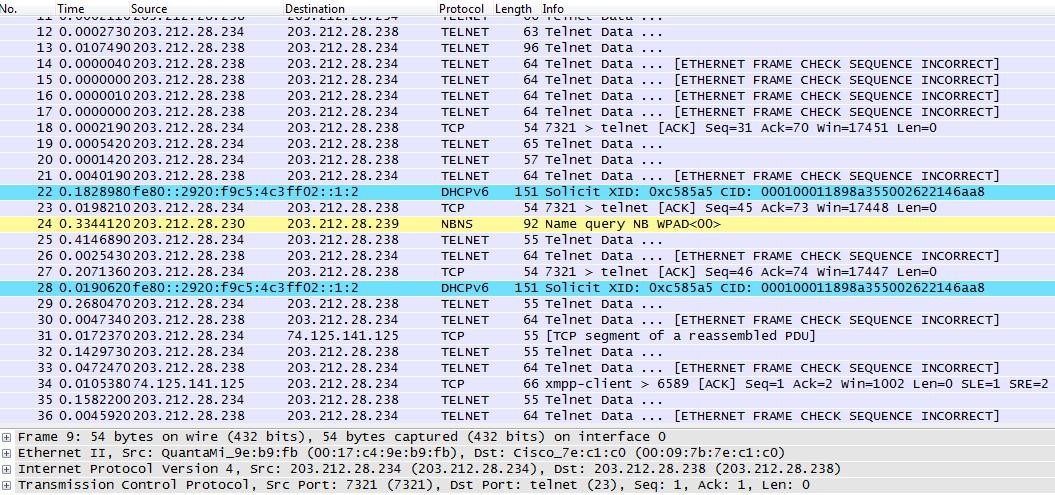

Хандаж байх үедээ “Wireshark” програмаар дамжигдаж буй өгөгдлийг нь capture хийж үзсэн бөгөөд багцууд нь Зураг 10 –т үзүүлсэн байдлаар харагдаж байна.

Зураг 10

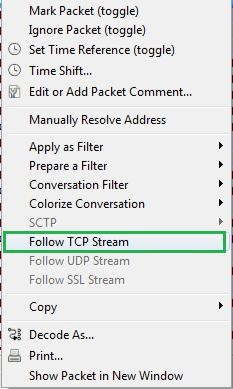

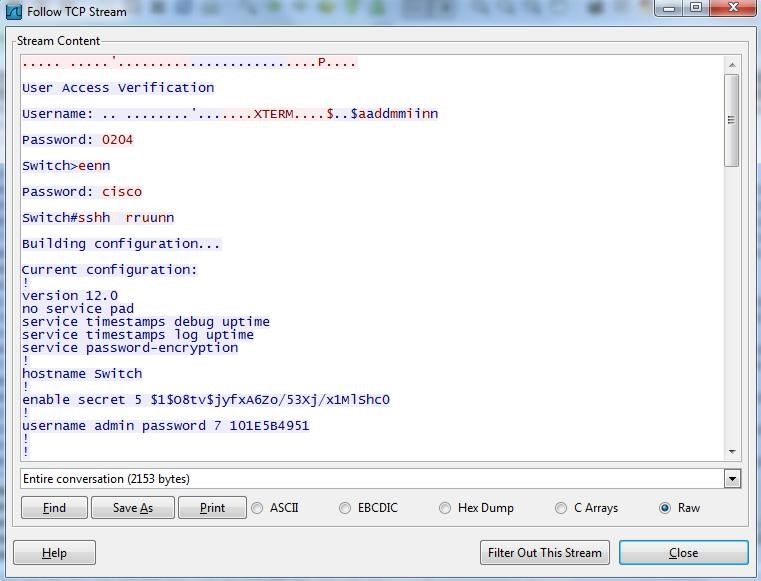

Одоо харин “Follow TCP Stream” -г ашиглаж үзье. Тухайн нэг багц дээр хулганыхаа заагчийг байршуулаад баруун товчийг дарах үед гарч ирэх энэхүү цонхноос “Follow TCP Stream” гэсэн хэрэгслийг сонгоно.

Зураг 11

Зураг 12

Эндээс дүгнэн үзвэл ямар нэгэн шифрлэлтгүй явж буй нэвтрэх нэр, нууц үг гэх мэт өгөгдөл шууд харагдаж байна. Үүнтэй адил “UDP” протоколын хувьд ч бас “Follow Stream” хийж болно.

WIRESHARK ПРОГРАМЫГ АШИГЛАН СТАТИСТИК ГАРГАХ

“Wireshark” програм нь цуглуулсан багцуудын хувьд статистик үзүүлэлт гаргаж авч болдог. Энэхүү програмын “statistic” гэсэн цэсэд статистик үзүүлэлт гаргах маш олон хэрэгслүүд байдаг. Жишээ болгож хэдэн төрлийн статистик гаргая.

Ашиглагдаж буй протоколын хувьд статистик мэдээ гаргахдаа дараах цэсийг сонгоно.

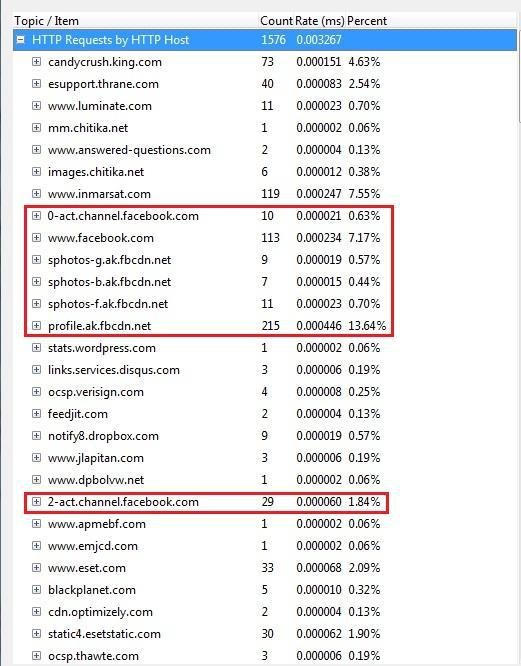

Энэхүү хэрэгслийг ашигласнаар вэб серверт хандах хүсэлтүүд нь ямар хост нэрлүү илгээгдэж байгааг дэлгэрэнгүй харуулдаг.

Statistic -> HTTP request

Зураг 15

Дээрх жишээнд улаан өнгөөр тэмдэглэсэн домэйн нэрүүд бол бүгд фэйсбүүкийн домэйн нэрүүд юм. Эндээс ажиглавал энэхүү домэйн нэрүүд нийт вэб хуудас үзэх хүсэлтийн 24% -ийг эзэлж байна.

СҮЛЖЭЭНД УЧИРЧ БУЙ ХАЛДЛАГАД АНАЛИЗ ХИЙХ

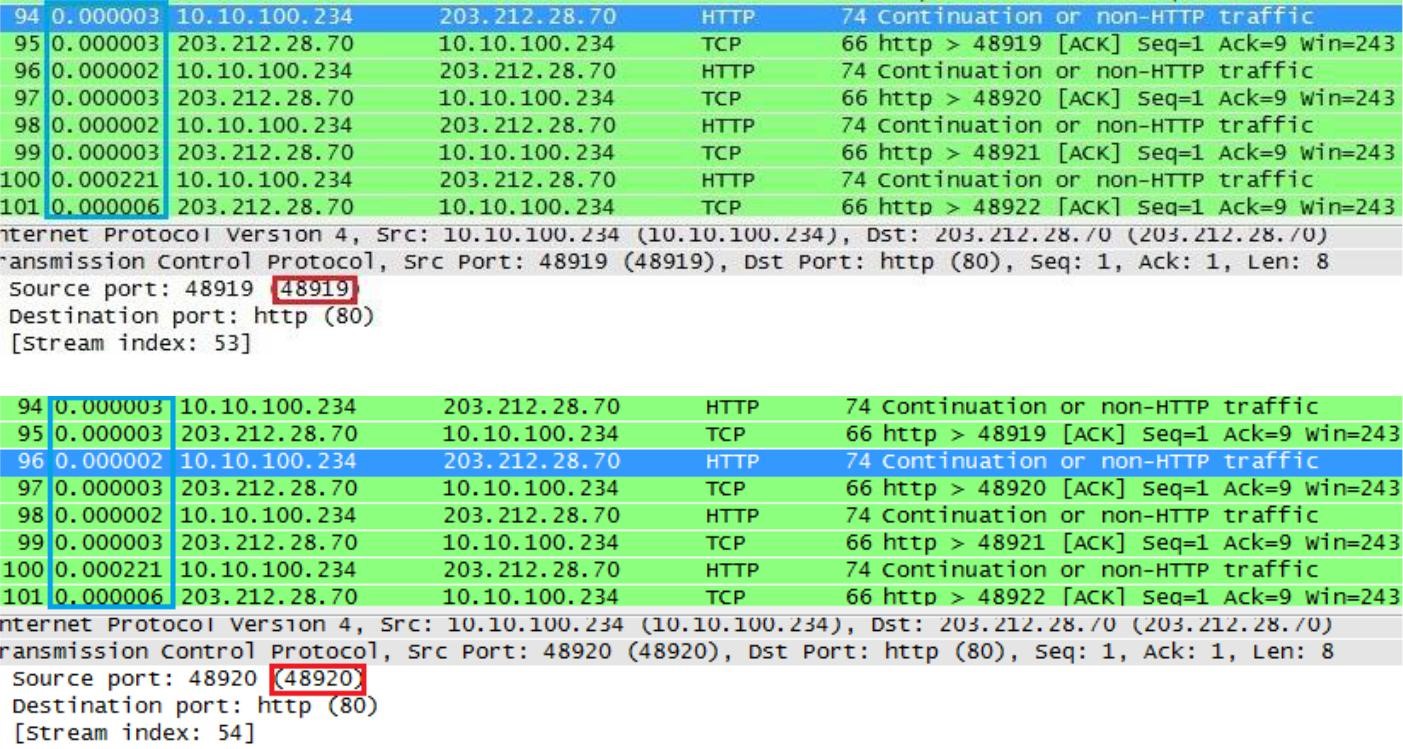

Жишээ болгож үйлчилгээ бусниулах (DOS) халдлагад дүн шинжилгээ хийж үзье. Үйлчилгээ бусниулах халдлага нь үйлчилгээ үзүүлж буй серверлүү зөвшөөрөгдсөн үйлчилгээгээр нь маш олон хүсэлт нэг дор илгээдэг. Ингэснээр тухайн төхөөрөмжийн ажиллагаа удааширч бусад хэрэглэгчдэд үйлчилгээ үзүүлэх боломжгүй болдог. Энэхүү халдлага нь нууцлал хамгааллын үндсэн гурван чиг үүргийн хүртээмжтэй байдал гэсэн чиг үүргийг зөрчиж байна. Доорх зурганд жишээ болгож үйлчилгээ бусниулах халдлагын хоёр багцыг харууллаа.

Зураг 16

Дээрх зурганд цэнхэр өнгөөр тэмдэглэсэн хэсэг бол тухайн багцууд хугацааны хувьд хоорондоо хэр ойрхон зайтай ирж буйг харуулж байна. Харин улаанаар тэмдэглэсэн хэсэг нь эх үүсвэрийн портын дугаарыг харуулж байна.

Эндээс дүгнэн үзвэл халдлага хийж буй этгээд нь маш олон өөр портын дугаартай багц үүсгэн хугацааны нэг агшинд бүгдийг илгээж байна. Ингэснээр тухайн сервер өөрийн ачааллыг дийлэхээргүй болж үйлчилгээ хэвийн ажиллах боломжгүй болдог.